Netsh | die wichtigsten netsh-Befehle im Überblick

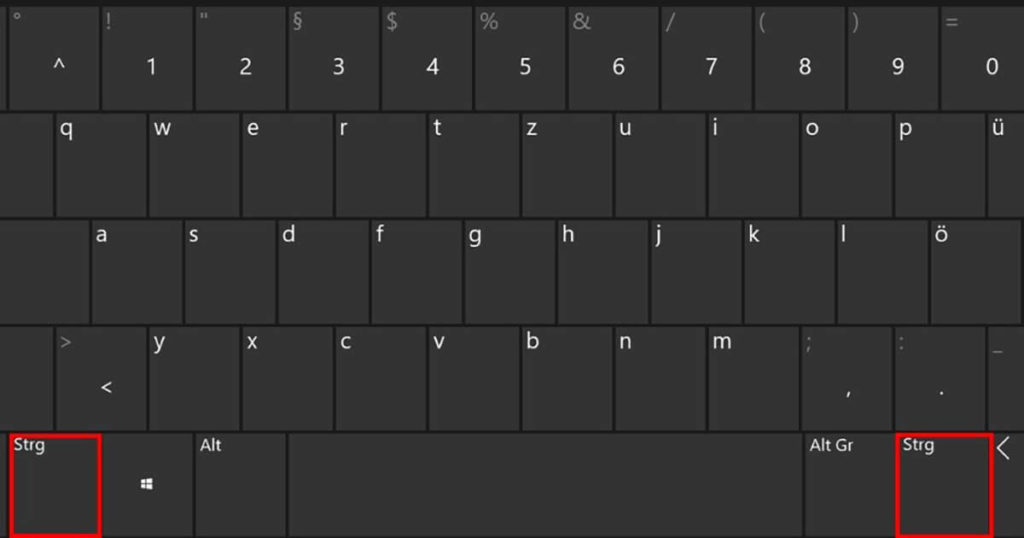

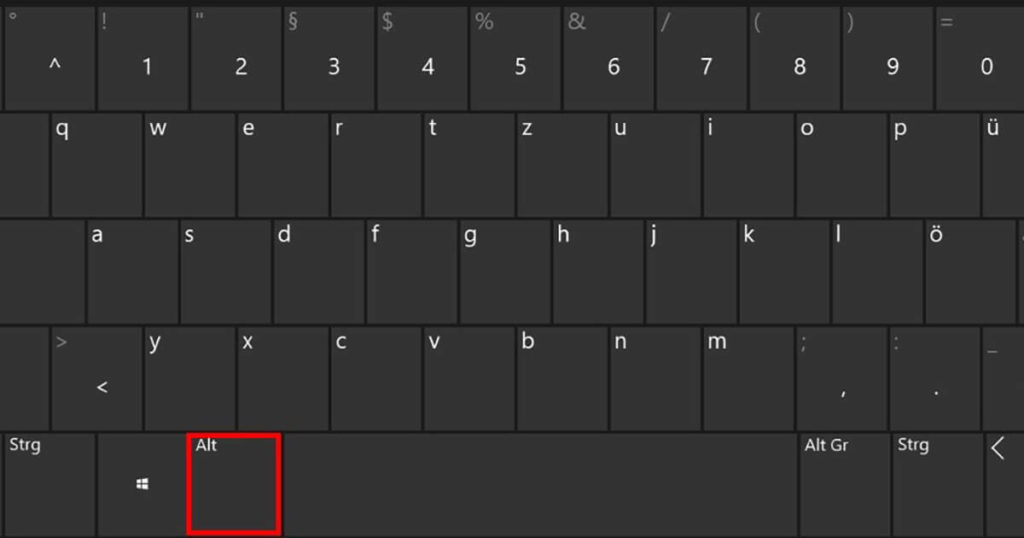

Das Dienstprogramm Netsh stellt eine umfangreiche Befehlssyntax zur Verfügung. Wer damit gezielt bestimmte Aufgaben erledigen möchte, muss sich mit dem spezifischen Aufbau der Network Shell vertraut machen. Die Struktur des Dienstprogramms basiert auf Kontexten, die verschiedene Verwaltungsebenen repräsentieren. Jeder Kontext deckt eine bestimmte Netzwerk-Funktionalität ab (z. B. IP-, LAN- und Firewall-Konfiguration). Für die kontextgebundene Interaktion mit […]

Netsh | die wichtigsten netsh-Befehle im Überblick Weiterlesen »